开放签权限设计模型说明

📌 概述

在开放签系统中,权限管理采用 基于角色的访问控制模型(RBAC),并在其基础上引入 权限组 的概念,构建了一个更加灵活、可扩展的权限体系。

通过用户、角色、部门与权限组之间的多维绑定关系,管理员可以精确控制不同人员在不同业务场景下的操作权限,保障企业电子签约流程的安全性与合规性。

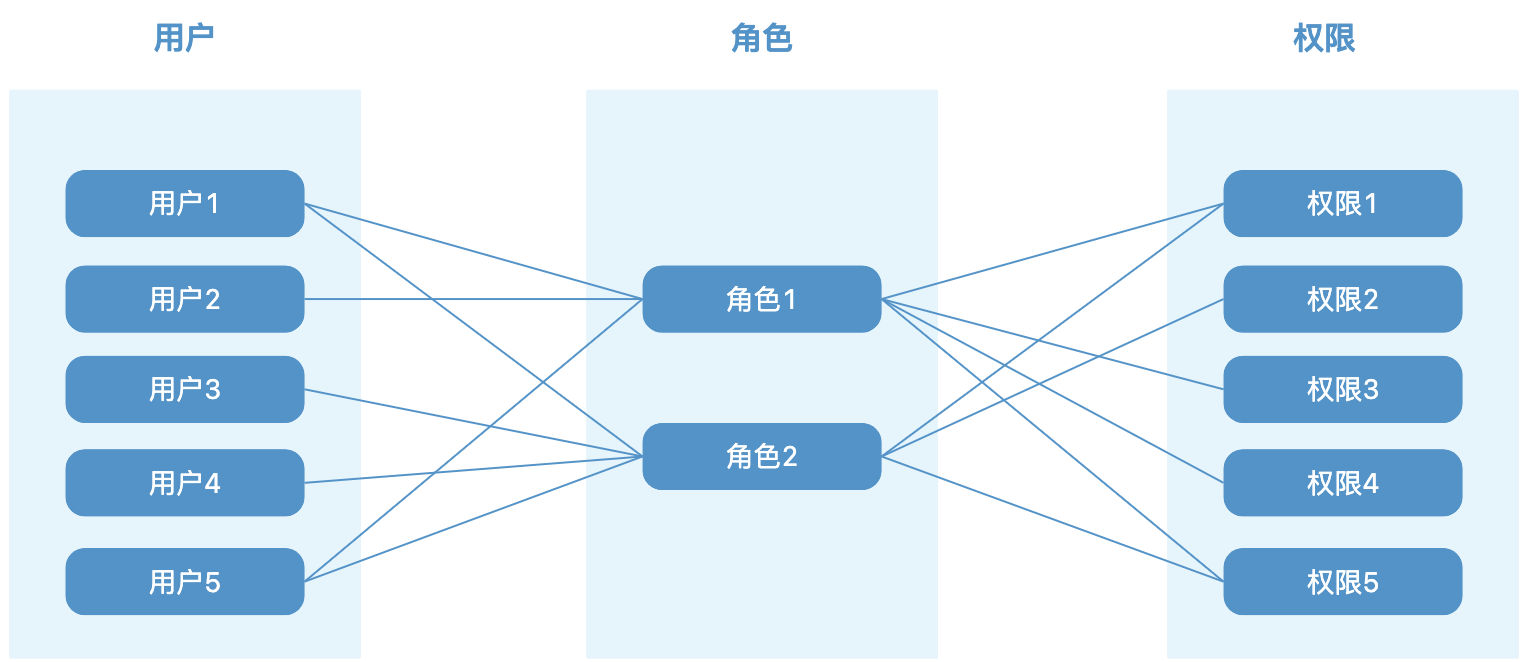

🔐 一、RBAC 权限模型介绍

RBAC(Role-Based Access Control),即 基于角色的访问控制模型,是目前广泛使用的权限管理方式之一。

✅ 核心逻辑:

- 用户 → 角色 → 权限

- 即:用户被赋予若干角色,每个角色拥有若干权限。

🔄 关系说明:

| 层级 | 描述 |

|---|---|

| 用户 | 系统中的实际使用者 |

| 角色 | 权限集合的抽象表示,用于批量授权 |

| 权限 | 系统中具体的操作或功能权限(如合同发起、签署、查看等) |

🧠 特点:

- 用户与角色之间为多对多关系;

- 角色与权限之间也为多对多关系;

- 可实现精细化权限分配,便于统一管理和维护。

⚙️ 二、开放签权限模型设计

开放签在 RBAC 模型的基础上进行了增强,引入 权限组 的概念,使权限配置更灵活、适用范围更广。

🎯 核心架构:

- 用户、角色、部门均可作为 权限组成员;

- 权限组绑定具体的权限项;

- 权限组可关联多个成员对象(用户、角色、部门);

- 成员登录时,自动继承所属权限组的权限。

🧩 架构图解:

🧪 三、权限模型使用示例

以下是一个典型的权限配置场景,帮助您理解用户如何通过角色、部门、权限组获得相应权限。

✅ 示例说明:

以 用户1 为例,说明不同归属情况下所拥有的权限差异:

| 场景 | 用户绑定角色 | 所属部门 | 登录身份 | 拥有权限组 | 实际权限 |

|---|---|---|---|---|---|

| 1 | 无 | 部门1 | 部门1身份 | 权限组1 | 权限组1 中的所有权限 |

| 2 | 无 | 部门2 | 部门2身份 | 权限组1 + 权限组2 | 权限组1 和 权限组2 中的所有权限 |

| 3 | 无 | 部门1、部门2 | 部门1身份 | 权限组1 | 权限组1 中的所有权限 |

| 4 | 无 | 部门1、部门2 | 部门2身份 | 权限组1 + 权限组2 | 权限组1 和 权限组2 中的所有权限 |

| 5 | 是,角色1 | 部门3 | 部门3身份 | 权限组1 + 权限组2 | 权限组1 和 权限组2 中的所有权限 |

🧾 四、权限模型优势

✅ 1. 灵活授权

- 支持将用户、角色、部门分别加入权限组;

- 同一权限组可应用于多种类型成员,简化配置流程。

✅ 2. 多维度控制

- 可根据不同部门、角色、用户设置不同的权限组合;

- 支持按业务线、合同类型等进行精细化权限划分。

✅ 3. 登录身份决定权限

- 用户以不同身份(如所属部门)登录时,获取的权限会动态变化;

- 实现“一人多岗、权限隔离”的管理目标。

✅ 小贴士

- 建议优先通过权限组配置权限,避免直接给用户赋权导致混乱;

- 不同权限组之间应尽量避免权限冲突;

- 权限变更后建议及时通知相关人员,防止误操作;

💡 如需了解更多关于权限管理的操作细节或遇到问题,欢迎联系开放签技术支持团队,我们将为您提供专业的服务与指导。

-fdb71ce2bdb5e8ee4d27e245fd29b0dc.jpg)